|

Общие новости | Подборка за 31 января 2013 г. 00:00:00

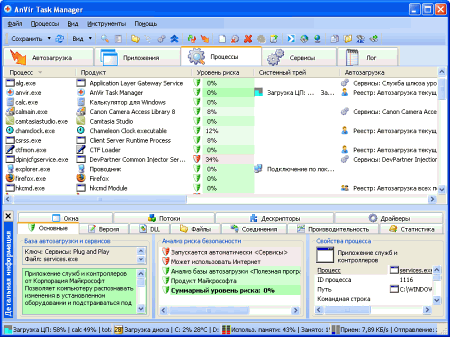

- небольшая бесплатная утилита, предоставляющая набор всех необходимых инструментов для полного контроля за компьютером. Программа отображает детальную информацию о каждом запущенном процессе, работает в автоматическом режиме, способна отслеживать функционирование даже скрытых приложений. Включает/отключает, добавляет/удаляет записи в автозагрузку, прекращает работу процессов, блокирует их запуск, следит за стартовыми страницами в веб-браузере, изменяет приоритеты работы, отлавливает вирусы по обновляемым из Интернета базам и т.д.

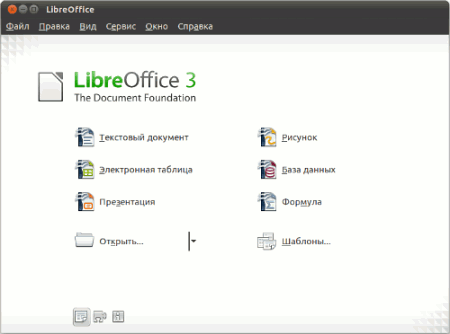

В новой версии добавлена настройка, позволяющая запоминать настройки мониторинга трафика между перезагрузками, добавлены кнопки в заголовках окон и список последних папок в диалогах открытия файла на 64-битных приложениях, добавлена возможность отключить уведомления о новых программах расширенной автозагрузки (по умолчанию), добавлена страница в диалоге настроек, позволяющая быстро отключить функции, влияющие на быстродействие, исправлены обнаруженные ошибки. Подробности читать . Брать Task Manager Free v.7.51 (6,6 МБ, Freeware, Windows All).  - мощный офисный пакет, полностью совместимый с 32/64-битными системами. Переведён более чем на 30 языков мира. Поддерживает большинство популярных операционных систем, включая GNU/Linux, Microsoft Windows и Mac OS X. LibreOffice бесплатен и имеет открытый исходный код, следовательно, вы можете бесплатно скачивать, использовать и изучать LibreOffice. LibreOffice бесплатен как для частного, так и для образовательного или коммерческого использования. Может использоваться без каких-либо лицензионных сборов вашей семьёй, друзьями, коллегами по работе, студентами, сотрудниками и так далее. Офисный пакет LibreOffice состоит из нескольких компонентов, интегрированных в общее ядро, в частности: - мощный офисный пакет, полностью совместимый с 32/64-битными системами. Переведён более чем на 30 языков мира. Поддерживает большинство популярных операционных систем, включая GNU/Linux, Microsoft Windows и Mac OS X. LibreOffice бесплатен и имеет открытый исходный код, следовательно, вы можете бесплатно скачивать, использовать и изучать LibreOffice. LibreOffice бесплатен как для частного, так и для образовательного или коммерческого использования. Может использоваться без каких-либо лицензионных сборов вашей семьёй, друзьями, коллегами по работе, студентами, сотрудниками и так далее. Офисный пакет LibreOffice состоит из нескольких компонентов, интегрированных в общее ядро, в частности:

Загружать LibreOffice v.3.6.3 по следующим ссылкам (Freeware):

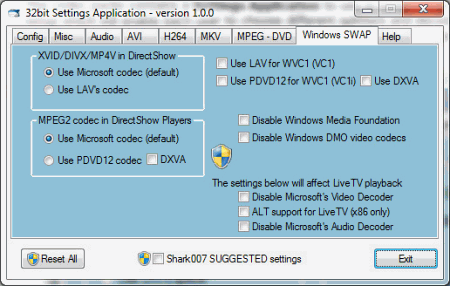

- сборник кодеков, которые могут вам пригодиться для просмотра различного видео под операционной системой Windows 8 32/64-bits. При помощи данных кодеков вы сможете смотреть ролики в форматах: amr, mpc, ofr, divx, mka, ape, flac, evo, flv, m4b, mkv, ogg, ogv, ogm, rmvb, xvid и другие.

Загрузить Windows 8 Codecs v.1.41 можно по следующим адресам (Freeware, Windows 8):

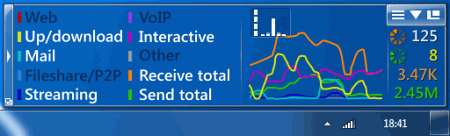

- бесплатный и очень удобный инструмент для анализа трафика, передаваемого по различным протоколам. Поддерживается возможность по захвату трафика в реальном времени для последующего анализа, имеется удобный браузер для сетевых пакетов. Программа способна эффективно работать на операционных системах Windows, Linux, OS X, Solaris, FreeBSD, NetBSD и других. Присутствуют возможности фильтрации, декомпрессии gzip на лету, перехват данных по Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, и т.д., дешифровка IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP, WPA/WPA2 и прочего, сохранение отчетов в XML, PostScript, CSV, обычном тексте, а также другие возможности. - бесплатный и очень удобный инструмент для анализа трафика, передаваемого по различным протоколам. Поддерживается возможность по захвату трафика в реальном времени для последующего анализа, имеется удобный браузер для сетевых пакетов. Программа способна эффективно работать на операционных системах Windows, Linux, OS X, Solaris, FreeBSD, NetBSD и других. Присутствуют возможности фильтрации, декомпрессии gzip на лету, перехват данных по Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, и т.д., дешифровка IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP, WPA/WPA2 и прочего, сохранение отчетов в XML, PostScript, CSV, обычном тексте, а также другие возможности.  В новой версии исправлено большое количество ошибок в различных функциях и модулях программы, улучшена поддержка многих протоколов, добавлены новые инструменты для перехвата данных, а также произведены прочие доработки и улучшения. Подробности читать . Забирать Wireshark v.1.8.5 Final по следующим адресам (Freeware):

- специальный драйвер для DSL-модемов и роутеров, который позволяет повысить быстродействие работы по Сети и улучшить распределение трафика между различными приложениями. Программа будет полезна участникам игровых онлайновых проектов, пользователям файловых обменников P2P (типа eMule, Kazaa или Bittorrent), а также при работе с потоковыми аудио и видео, VoIP, Интернет-радио и т.д. - специальный драйвер для DSL-модемов и роутеров, который позволяет повысить быстродействие работы по Сети и улучшить распределение трафика между различными приложениями. Программа будет полезна участникам игровых онлайновых проектов, пользователям файловых обменников P2P (типа eMule, Kazaa или Bittorrent), а также при работе с потоковыми аудио и видео, VoIP, Интернет-радио и т.д.  В новой версии новые облегченные и оптимизированные алгоритмы позволяют изменять приоритезацию проверки трафика вне зависимости от L7-протокола, значительно улучшена работа с HTTP-соединениями, улучшено определение игр и других приложений, создающих трафик. Подробности можно прочитать . Скачивать cFosSpeed v.9.00 Final по (4,4 МБ, Shareware, Windows All).  С угрозами со стороны вредоносных программ ОС Android столкнулась практически с момента своего появления на рынке. И хотя многие пользователи поначалу восприняли этот факт скептически, постепенно их сомнения сменились обеспокоенностью за безопасность используемых мобильных устройств, так как число вредоносных приложений продолжало неуклонно расти. Прошедший 2012 год в этом плане не стал исключением. В этом обзоре мы рассмотрим наиболее интересные и заметные прошлогодние события, связанные с Android-угрозами. СМС-троянцы Троянцы семейства Android.SmsSend, появившиеся еще в 2010 году и быстро ставшие настоящей головной болью пользователей мобильных Android-устройств, по-прежнему являются наиболее распространенной и массовой угрозой для этой мобильной платформы. Эти вредоносные программы предназначены для отправки дорогостоящих СМС-сообщений и подписки абонентов на различные контент-услуги, что может повлечь за собой серьезные финансовые потери (при этом жертва даже не будет знать, что деньги списаны с ее счета). Чаще всего они распространяются под видом популярных игр и приложений, а также их обновлений, однако могут встречаться и другие каналы распространения. С угрозами со стороны вредоносных программ ОС Android столкнулась практически с момента своего появления на рынке. И хотя многие пользователи поначалу восприняли этот факт скептически, постепенно их сомнения сменились обеспокоенностью за безопасность используемых мобильных устройств, так как число вредоносных приложений продолжало неуклонно расти. Прошедший 2012 год в этом плане не стал исключением. В этом обзоре мы рассмотрим наиболее интересные и заметные прошлогодние события, связанные с Android-угрозами. СМС-троянцы Троянцы семейства Android.SmsSend, появившиеся еще в 2010 году и быстро ставшие настоящей головной болью пользователей мобильных Android-устройств, по-прежнему являются наиболее распространенной и массовой угрозой для этой мобильной платформы. Эти вредоносные программы предназначены для отправки дорогостоящих СМС-сообщений и подписки абонентов на различные контент-услуги, что может повлечь за собой серьезные финансовые потери (при этом жертва даже не будет знать, что деньги списаны с ее счета). Чаще всего они распространяются под видом популярных игр и приложений, а также их обновлений, однако могут встречаться и другие каналы распространения. Для создания большинства подобных программ не требуется особых знаний, большого количества времени и средств, а получаемая злоумышленниками прибыль от их использования многократно компенсирует все затраты. Широкое распространение троянцев обусловлено хорошо развитой сетью партнерских программ, которые предлагают весьма выгодные условия оплаты всем своим участникам. Кроме того, летом 2012 года были зафиксированы многочисленные случаи взлома легитимных веб-сайтов, которые модифицировались злоумышленниками таким образом, что пользователи, посещающие их с мобильных устройств, перенаправлялись на мошеннические ресурсы, распространяющие эти вредоносные программы. Именно благодаря относительной простоте, высокой окупаемости и эффективности применяемых методов распространения семейство Android.SmsSend доминировало в прошедшем году среди остальных вредоносных приложений. Увеличение риска кражи конфиденциальной информации, негласный мониторинг и кибершпионаж Учитывая возможности мобильных Android-устройств, а также принимая во внимание продолжающийся рост числа их пользователей, неудивительно, что проблема сохранности конфиденциальной информации становится все более ощутимой. Рискам в этой сфере подвержены все: как простые пользователи, так и представители коммерческого и государственного секторов. Ценные сведения, интересующие злоумышленников, могут быть самыми разнообразными. Шпионы — пособники спамеров Сами по себе вредоносные программы, шпионящие за пользователями и крадущие их конфиденциальную информацию, не уникальны и известны достаточно давно. Однако в 2012 году обозначилась четкая тенденция к появлению довольно специфической группы троянцев-шпионов, направленных против жителей Японии. Все они распространялись при помощи спам-писем, в которых пользователям предлагалось установить то или иное «полезное» приложение, начиная от эротической игры и заканчивая оптимизатором расхода аккумулятора. К этой группе относятся такие вредоносные программы как Android.MailSteal.1.origin, Android.Maxbet.1.origin, Android.Loozfon.origin и Android.EmailSpy.origin. Их основная задача — похищение адресов электронной почты из книги контактов мобильного устройства и отправка их на удаленный сервер. Помимо этого, некоторые троянцы могут отправлять злоумышленникам не только адреса электронной почты, но и всю информацию из телефонной книги, а также идентификаторы устройства, включая номер сотового телефона. Добытая таким образом информация в дальнейшем может быть использована киберпреступниками для организации новых спам-кампаний и для продажи на черном рынке, а для владельцев похищенных адресов это несет потенциальную угрозу фишинг-атак и вероятность заражения их персональных компьютеров самыми разными вредоносными программами, использующими для инфицирования каналы электронной почты. Узконаправленные атаки — угроза с повышенным риском Узконаправленные, точечные или таргетированные атаки несут в себе серьезную угрозу, поскольку они, в отличие от большинства обычных атак, направлены не на максимально возможное число пользователей, а на их ограниченный круг, что снижает вероятность оперативного и эффективного обнаружения используемых при преступлении вредоносных программ. Одним из вариантов точечной атаки является Advanced Persistent Threat или APT-атака. Ее суть заключается в том, чтобы вредоносная программа как можно дольше оставалась в скомпрометированной системе без обнаружения и получила при этом максимально возможный объем ценных сведений. Жертвами обычно становятся различные компании, организации и государственные структуры. До сих пор под ударом подобных кампаний находились лишь «большие» компьютерные системы, такие как рабочие станции и серверы. Однако в 2012 году была зафиксирована новая APT-атака, в процессе изучения которой обнаружилась вредоносная программа Android.Luckycat.origin. Функциональность троянца включала выполнение команд, поступающих с управляющего сервера, загрузка различных файлов с мобильного устройства и на него, сбор идентификационных данных и некоторые другие возможности. Несмотря на то, что троянец находился в стадии разработки, и свидетельств его применения на практике не было, факт существования такого инструмента дает серьезное основание полагать, что мобильные Android-устройства в скором времени могут стать такой же привычной мишенью APT-атак, как и обычные компьютеры. Еще одним инструментом проведения таргетированных атак с целью завладения конфиденциальной и ценной информацией стали мобильные банковские троянцы, крадущие одноразовые коды mTAN. Для обеспечения безопасности финансовых операций в сети Интернет банковские системы отправляют СМС-сообщения с этими кодами на привязанный к клиентскому счету номер мобильного телефона. Чтобы успешно завершить транзакцию, пользователь должен ввести в специальную веб-форму полученный код. Мобильные банковские троянцы предназначены для перехвата СМС-сообщений, кражи этих кодов и передачи их злоумышленникам, которые выполняют различные финансовые операции с электронными счетами ничего не подозревающих жертв (например, совершают онлайн-покупки). Применение подобных вредоносных программ никогда не было массовым явлением, в том числе и для устройств под управлением Android. В 2012 году мы стали свидетелями появления лишь нескольких новых представителей этого класса троянцев, направленных на мобильную операционную систему от Google. Ими стали Android.SpyEye.2.origin, Android.Panda.2.origin, Android.SmsSpy.6.origin и Android.FakeSber.1.origin.  Типичный способ распространения таких вредоносных программ — социальная инженерия, когда пользователя вводят в заблуждение, предлагая срочное обновление операционной системы или установку некоего сертификата безопасности, необходимого для дальнейшего получения финансовых услуг. Несмотря на то, что случаи появления банковских троянцев для ОС Android являются редкими, проводимые с их помощью атаки весьма эффективны. Именно благодаря неширокой распространенности таких приложений и направленности на пользователей конкретных банковских систем снижается вероятность их быстрого обнаружения и обеспечения необходимой защиты от них. Среди всех этих вредоносных программ стоит особо выделить Android.FakeSber.1.origin: он стал первым банковским Android-троянцем, направленным против клиентов российского банка. До его появления киберпреступников интересовали лишь зарубежные пользователи. Кроме того, в отличие от своих собратьев, распространяющихся при помощи мошеннических сайтов, данный троянец был помещен злоумышленниками непосредственно в официальный каталог приложений Google Play. К счастью, к моменту, когда троянец был удален из каталога, установить его успели немногие. Тем не менее, потенциальная опасность, которую он представлял, была весьма существенной. Принцип, по которому работал Android.FakeSber.1.origin, был схож со схемами, применяемыми злоумышленниками в других банковских Android-троянцах. Во-первых, для того чтобы заставить пользователей выполнить его установку, была использована весьма распространенная тактика запугивания: на официальным веб-сайте банка посетителям демонстрировалось сообщение о необходимости авторизации при помощи мобильного телефона (это сообщение отображалось благодаря Windows-троянцу, заразившему компьютеры жертв и работавшему в связке с Android.FakeSber.1.origin). Пользователям предлагалось установить специальное приложение, которое на самом деле и было мобильным банковским троянцем. Во-вторых, попав на мобильное устройство, эта вредоносная программа имитировала ожидаемый функционал, усыпляя бдительность пользователя. В конечном итоге Android.FakeSber.1.origin скрытно перехватывал все входящие сообщения и пересылал полученные из них сведения на удаленный сервер, поэтому помимо mTAN-кодов в руках киберпреступников могли оказаться и другие конфиденциальные сведения, например, частная переписка. Коммерческое шпионское ПО Потенциальную угрозу сохранности персональной информации продолжают нести и различные виды коммерческого программного обеспечения для мониторинга и шпионажа. В 2012 году было обнаружено значительное число не только новых модификаций уже известных программ, но и новые представители этого класса приложений. Большинство подобных шпионов может использоваться как легально, с согласия владельца мобильного устройства, так и без его ведома. Для их установки обычно требуется физический доступ к мобильному устройству, однако после установки данные приложения способны скрывать свое присутствие в системе (например, не создавая иконку на главном экране, а также маскируясь под системное ПО). Наиболее распространенными функциями таких шпионов являются отслеживание СМС-сообщений, получение координат пользователя, перехват совершаемых им звонков, а также запись происходящего вокруг в аудиофайл. Затруднение анализа, разделение функциональности и активное противодействие удалению Борьба с вредоносными Android-программами при помощи антивирусных средств и постепенное повышение компьютерной грамотности владельцев мобильных устройств на базе ОС от Google заставляет злоумышленников искать способы обхода возникающих трудностей. И если раньше троянцы представляли собой единственный программный пакет, содержащий весь вредоносный функционал, сейчас все чаще встречаются более сложные схемы их построения и работы. Весьма интересным решением киберпреступников была своеобразная матрешка из трех вредоносных приложений, обнаруженных в мае 2012 года. Дроппер Android.MulDrop.origin.3 содержал в своих ресурсах зашифрованный пакет, который также являлся дроппером (Android.MulDrop.origin.4). Он, в свою очередь, имел в своих ресурсах еще один зашифрованный пакет, представляющий собой троянца-загрузчика Android.DownLoader.origin.2, способного получать с удаленного сервера список приложений для загрузки на мобильное устройство. Для успешного функционирования разработанной схемы были необходимы root-привилегии, а так как основной дроппер находился в модифицированном злоумышленниками легитимном приложении, для работы которого требовался root-доступ, у пользователей не должно было возникнуть серьезных опасений в связи с необходимостью предоставления ему соответствующих прав. Примененный в данном случае механизм может быть весьма эффективным способом избежать лишних подозрений и увеличить шансы успешного заражения мобильного Android-устройства. Другим примером разделения функциональности между несколькими вредоносными приложениями являются троянцы Android.SmsSend.405.origin и Android.SmsSend.696.origin. Первый в различных модификациях распространялся в каталоге Google Play под видом сборника обоев для рабочего стола, доступ к которым пользователь мог получить, нажав кнопку «Далее». В этом случае приложение подключалось к облачному сервису Dropbox и загружало второй программный пакет, который являлся СМС-троянцем. По всей видимости, подобным переносом основного функционала во второе приложение, расположенное вне Google Play, злоумышленники пытались обойти систему Bouncer, которая контролирует каталог на предмет наличия вредоносных программ. Весьма тревожит появление у вредоносных Android-приложений функциональности по противодействию своему удалению. В мае 2012 года был обнаружен троянец Android.Relik.origin, который завершал работу популярных китайских антивирусных средств, а также запрашивал у пользователя доступ к режиму администратора мобильного устройства. В случае активации этого режима другие антивирусные программы уже не смогли бы удалить троянца, однако для избавления от этой вредоносной программы пользователю ничто не мешало убрать вредоносное приложение из списка администраторов. Идея противодействия удалению в дальнейшем была значительно развита в другом китайском троянце, Android.SmsSend.186.origin. Практически сразу после установки он отображал требование предоставить ему права администратора мобильного устройства, причем в случае отказа требование выводилось вновь до тех пор, пока троянец не получал соответствующие права. После получения троянцем необходимых прав попытки убрать его из списка администраторов мобильного устройства на некоторых версиях ОС Android заканчивались полным провалом, так как Android.SmsSend.186.origin препятствовал этому, не давая владельцу мобильного устройства зайти в необходимые системные настройки. Антивирусные средства, не располагающие функционалом по нейтрализации таких угроз, также не могли избавить систему от инфицирования, даже если и детектировали вредоносную программу. Самостоятельно же избавиться от троянца было весьма проблематично, поскольку это требовало выполнения ряда нетривиальных действий и определенной доли терпения. Ко всему прочему, эта вредоносная программа распространялась при помощи дроппера, помещенного киберпреступниками в «живые обои», которые при установке не требовали никаких специальных разрешений для своей работы. Таким образом, Android.SmsSend.186.origin представляет собой одну из самых серьезных за последнее время Android-угроз. Нельзя не отметить тенденцию к росту использования авторами вредоносных программ обфускации кода, которая призвана затруднить анализ троянцев и помешать их детектированию антивирусными средствами. Например, обфускация встречается в целом ряде представителей семейства Android.SmsSend. Интересные и необычные угрозы Весьма интересной вредоносной программой, обнаруженной в 2012 году, стал троянец Android.MMarketPay.origin, который самостоятельно покупал приложения в электронном магазине китайского оператора связи China Mobile. Для этого он перехватывал СМС-сообщения с кодами подтверждения совершения покупки, а также обходил проверку captcha, отправляя на удаленный сервер соответствующие изображения для анализа. Целью создания этого троянца могло стать как желание недобросовестных разработчиков увеличить прибыль за счет подобной незаконной продажи своих приложений, так и обычное желание злоумышленников досадить пользователям и сотовому оператору, репутация которого могла заметно пострадать. Рынок заказных услуг киберпреступников? Не секрет, что большая часть современных вредоносных программ создается не из простого любопытства — эта сфера незаконной деятельности уже давно стала источником заработка для самых разнообразных групп киберпреступников. И появившихся в 2012 году Android-троянцев Android.Spambot.1.origin и Android.DDoS.1.origin вполне обоснованно можно отнести к инструментам осуществления киберкриминальных услуг. Android.Spambot.1.origin представлял собой троянца, предназначенного для массовой рассылки СМС-спама. Текст сообщений и номера, по которым осуществлялась рассылка, загружались с удаленного сервера, принадлежащего злоумышленникам, поэтому им не составляло большого труда выполнить спам-рассылку для заинтересованных лиц. Чтобы скрыть свою вредоносную деятельность, троянец удалял все сведения об отправляемых СМС, и владельцы инфицированных мобильных устройств могли не сразу обнаружить подозрительную активность. Что же касается Android.DDoS.1.origin, то это — вредоносная программа, предназначенная для осуществления DoS-атак с использованием мобильных Android-устройств. Параметры, необходимые для их проведения, троянец получал посредством СМС-сообщений, в которых указывались имя сервера и требуемый порт. Особенность этой вредоносной программы — в том, что атакуемый сайт мог быть абсолютно любым, поэтому теоретически воспользоваться возможностями этой вредоносной программы могли все, кто проявит должный интерес и заплатит соответствующую цену за оказание незаконной услуги. Вандализм — редкая, но опасная угроза c деструктивным потенциалом На фоне общей массы вредоносных Android-приложений, направленных на получение той или иной материальной выгоды, Android.Moghava, обнаруженный весной 2012 года, держится особняком, будучи троянцем-вандалом. Он распространялся в модифицированной злоумышленниками версии приложения — сборника рецептов иранской кухни. Через определенные промежутки времени троянец выполнял на мобильном устройстве поиск JPEG-изображений в каталоге /DCIM/Camera/ и накладывал на них еще одно изображение. В результате этого фотографии пользователя безвозвратно портились. Обычно вирусописатели создают подобные вредоносные программы с целью громко заявить о себе, либо в качестве мести или простого развлечения. Более редкой причиной является попытка совершить диверсию среди определенной группы лиц. Так или иначе, ущерб от подобных приложений может быть весьма существенным.

Компания объявляет о выпуске новой версии своей платформы виртуализации для предприятий 3.1, которая теперь доступна клиентам во всем мире. Версия 3.1 стала важным шагом вперед. Внесенные улучшения делают эту платформу виртуализации еще более масштабируемой, интерфейс управления пользователями и всей системой – более удобным, расширяют ее возможности в области работы с сетями, хранилищами и виртуальными рабочими столами. Новый выпуск корпоративной среды виртуализации Red Hat Enterprise Virtualization позволяет создавать еще более гибкие системы в сочетании с другими продуктами Red Hat, включая хранилище Red Hat Storage и платформы Red Hat Enterprise Linux для предприятий. Среда виртуализации для предприятий Red Hat Enterprise Virtualization – единственное комплексное инфраструктурное решение для корпоративных пользователей, доступное сегодня на рынке продуктов на базе открытого исходного кода. Версия Red Hat Enterprise Virtualization 3.0, которая появилась в январе 2012 года, ознаменовала важный этап в развитии отрасли благодаря уникальному набору возможностей и преимуществ для корпоративных пользователей, а также своей высокой производительности и масштабируемости. С появлением версии 3.1 этого продукта новый гипервизор виртуальных машин на базе ядра (Kernel-based Virtual Machine, или KVM) лидирует по 19 показателям производительности из числа 27 опубликованных эталонных показателей SPECvirt_sc2010, продемонстрировав, в частности, лучшие результаты среди 2- и 4-сокетных систем и оказавшись единственным продуктом с опубликованными показателями испытаний на 8-сокетных системах. Снижение стоимости на 50–70 процентов по сравнению с альтернативными решениями также позволяет организациям добиться существенной экономии средств. Ключевые новые возможности версии 3.1 В решении Red Hat Enterprise Virtualization 3.1 реализовано несколько важных улучшений. В версии 3.1 этой платформы увеличена масштабируемость гостевых виртуальных машин (поддерживается до 160 логических процессоров и до 2 терабайт памяти на машину), а KVM-гипервизор способен работать с новейшими моделями процессоров x86. В решении Red Hat Enterprise Virtualization используется та же базовая технология KVM-гипервизора, что и в платформе Red Hat Enterprise Linux, а также обеспечивается ABI-совместимость, что позволяет создавать еще более гибкие системы на базе двух платформ от одного производителя. Решение Red Hat Enterprise Virtualization 3.1 также обладает более удобным пользовательским интерфейсом, в нем реализован усовершенствованный кросс-платформенный веб-портал для администрирования, улучшенная информационная панель с отчетами, новые возможности для работы с сетями и более совершенная подсистема дискового хранилища. Экспериментальная технология динамической миграции хранилищ позволяет в режиме реального времени переносить дисковые файлы виртуальных машин между доменами хранения, не отключая соответствующие виртуальные машины. В портал для опытных пользователей добавлены функции управления квотами ресурсов, которые позволяют самостоятельно вести разработку и тестирование и более гибко использовать ресурсы частного облака. В этом выпуске платформы также расширены возможности для работы с VDI-инфраструктурой, включая новую политику автозапуска виртуальных рабочих столов, оптимизированную поддержку WAN-сетей и улучшенный клиент виртуального рабочего стола. Выпуск Red Hat Enterprise Virtualization 3.1 также локализован на дополнительные языки: теперь доступны английская, французская, испанская, китайская (упрощенное письмо) и японская языковые версии, благодаря чему с платформой смогут работать пользователи из еще большего числа стран. Интеграция с хранилищем Red Hat Storage Одним из важнейших улучшений в версии Red Hat Enterprise Virtualization 3.1 является интеграция с масштабируемым открытым программным решением Red Hat Storage для организации хранилища, благодаря чему можно эффективно управлять как структурированными, так и неструктурированными данными на уровне блоков, файлов и объектов. В октябре 2011 года компания Red Hat приобрела фирму Gluster, Inc., а вместе с ней и права на технологию GlusterFS. Она была использована при разработке серверного продукта Red Hat Storage Server 2.0, который вышел на рынок уже в июне 2012 года, и в результате корпоративные клиенты получили открытое централизованное масштабируемое программное решение-хранилище. Платформа Red Hat Enterprise Virtualization версии 3.0 обеспечивала доступ к виртуальным образам и хранилищу по протоколу iSCSI, оптоволоконному каналу NFS или через локальные подсистемы хранения данных. Выпуск Red Hat Enterprise Virtualization 3.1 является более универсальным и позволяет работать с защищенным общим пулом на платформе Red Hat Storage. Помимо возможности создавать базовые компоненты открытых гибридных облачных сред, такая интеграция помогает предприятиям сократить операционные расходы, добиться большей переносимости, сформировать подходящую инфраструктуру, обеспечивает гибкость, масштабируемость, доступность и инновационность благодаря поддержке сообщества, которое также охватывает проекты oVirt и Gluster на базе открытого исходного кода. Сочетание этих платформ является первым шагом на пути к реализации видения Red Hat, предполагающего интеграцию и совместное использование решения Red Hat Storage и узла виртуализации Red Hat Enterprise Virtualization для обслуживания как вычислительных ресурсов, так и подсистемы хранилища. Доступность Платформа виртуализации для предприятий Red Hat Enterprise Virtualization 3.1 доступна обладателям подписки Red Hat во всем мире. Кроме того, на представлена 60-дневная пробная версия этого выпуска с полной поддержкой.

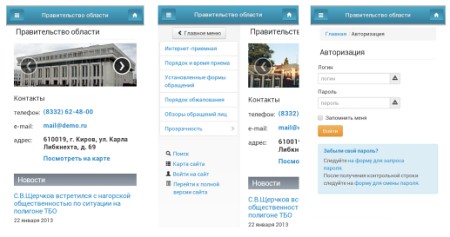

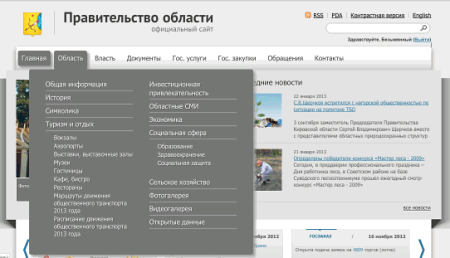

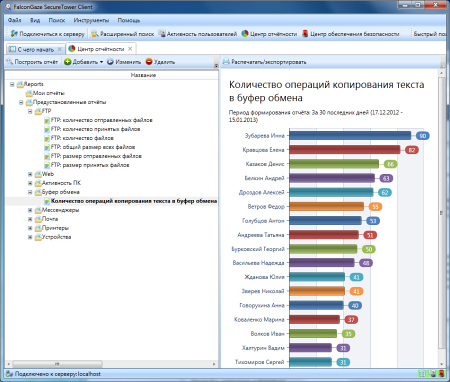

Вышла новая версия готового решения "1С-Битрикс" для государственных организаций с мобильной версией Компания «» выпустила новую версию готового решения для государственных организаций «1С-Битрикс: Официальный сайт государственной организации». У решения появилась мобильная версия, новый тип сайта в составе решения, новый шаблон дизайна, новые разделы и страницы. «1С-Битрикс: Официальный сайт государственной организации» предназначено для создания представительства в Интернете государственных органов и разработано с учетом требований Федеральных Законов №8-ФЗ, №59-ФЗ, №94-ФЗ, №98-ФЗ, №190-ФЗ, №152-ФЗ. Появилась мобильная версия сайта, адаптированная под экраны мобильных устройств и возможности мобильного Интернета: пользоваться сайтом с экрана смартфона или планшета удобно, и все разделы открываются без задержек. Мобильная версия активизируется автоматически, когда пользователь входит на сайт с мобильного устройства, и предоставляет практически все те же возможности, что и основной сайт. Посетителям доступна навигация по сайту с использованием многоуровневого меню, регистрация и авторизация, отправка обращений в интернет-приемную, поиск по сайту и другие возможности. Компания «» выпустила новую версию готового решения для государственных организаций «1С-Битрикс: Официальный сайт государственной организации». У решения появилась мобильная версия, новый тип сайта в составе решения, новый шаблон дизайна, новые разделы и страницы. «1С-Битрикс: Официальный сайт государственной организации» предназначено для создания представительства в Интернете государственных органов и разработано с учетом требований Федеральных Законов №8-ФЗ, №59-ФЗ, №94-ФЗ, №98-ФЗ, №190-ФЗ, №152-ФЗ. Появилась мобильная версия сайта, адаптированная под экраны мобильных устройств и возможности мобильного Интернета: пользоваться сайтом с экрана смартфона или планшета удобно, и все разделы открываются без задержек. Мобильная версия активизируется автоматически, когда пользователь входит на сайт с мобильного устройства, и предоставляет практически все те же возможности, что и основной сайт. Посетителям доступна навигация по сайту с использованием многоуровневого меню, регистрация и авторизация, отправка обращений в интернет-приемную, поиск по сайту и другие возможности.  Можно выбрать один из нескольких вариантов цветовых схем мобильной версии, а также кастомизировать решение, редактируя файлы стилей и шаблоны. Появился новый тип сайта в составе решения - готовый сайт подразделения органа власти или государственной организации. Он позволяет крупным по штату и объему функций подразделениям организации создать собственный сайт, чтобы максимально полно предоставлять населению необходимую информацию и сервисы, а также отчитываться о достигнутых результатах и наглядно демонстрировать успешную работу. Все девять типов сайтов в составе решения созданы с учетом особенностей работы соответствующих административных органов и требований законодательства, что делает их максимально адаптированными под задачи определенных организаций и позволяет максимально быстро развернуть собственный сайт. Кроме этого, в новой версии решения появился еще один шаблон дизайна в трех цветовых схемах. Его можно использовать для любого типа сайта в составе продукта. В шаблоне на главной странице представлена актуальная событийная информация и предложено удобное многоуровневое всплывающее меню.  Новый блок «Информеры» на главной странице сайта позволяет отразить на сайте ключевые показатели деятельности и основные достижения за заданный период. Информация в блоке может быть представлена в виде баннеров-картинок или текстовых html-блоков с произвольными данными, которые легко можно редактировать через интерфейс управления сайтом без специальных навыков программирования. Изменения произошли и в типовой структуре сайта государственной организации, в демонстрационном наполнении. Добавлены новые страницы и разделы, такие как «Приоритеты», «Госслужба», «Открытые данные», «Антикоррупционная деятельность», «Условия использования материалов сайта» и другие. Предлагаемый демо-контент служит справочно-методической информацией для наполнения этих разделов реальными данными государственного учреждения.  Чтобы на практике попробовать возможности решения, можно скачать демо-версию решения сроком использования 30 дней. Готовое решение «1С-Битрикс: Сайт государственной организации» создано на платформе «1С-Битрикс: Управление сайтом 12.0», и сразу после установки владельцам и базовой, и расширенной версии доступны все возможности новой платформы: новый интерфейс управления «Re: Эрмитаж», «облачный бэкап», ускорение сайта (благодаря интеграции с CDN) и др. Обновить уже действующие решения можно будет в системе SiteUpdate в ближайшее время.  Компания заявляет об очередном обновлении системы , служащей для обеспечения информационной и экономической безопасности компаний. В новой версии была реализована возможность контроля данных, передаваемых в приложении Microsoft Lync, а также с использованием протокола MAPI. В нынешних реалиях в офисном пространстве любой компании существует огромное количество каналов передачи данных, это и всевозможные почтовые агенты, и клиенты для общения в социальных сетях, и многочисленные мессенджеры. При отсутствии должного контроля, эти каналы могут стать путем для утечки персональных или коммерческих данных. При этом политика тотального запрета использования каналов коммуникации не является решением проблемы, а, напротив, создает дополнительные трудности, лишая сотрудников возможности выполнять свои рабочие обязанности. Именно поэтому для компании Falcongaze одним из основополагающих принципов развития системы SecureTower является постоянное увеличение количества контролируемых каналов. На данный момент система позволяет контролировать большое количество популярных мессенджеров, использующих протоколы обмена мгновенными сообщениями OSCAR (таких как ICQ/AIM), MMP (Mail.Ru Агент), MSN (Windows Messenger), XMPP/Jabber (таких как Miranda, Google Talk, QIP Infium, PSI), YIM (Yahoo! Messenger), все текстовые и голосовые сообщения в Skype и многие другие. Также SecureTower контролирует электронные письма внешних почтовых служб (gmail.com, mail.ru, rambler.ru и т.д.), сообщения в форумах, посещенные страницы в социальных сетях и других веб-службах, использующих протокол HTTP и HTTPS. Помимо этого контролируется трафик почтовых клиентов, использующих протоколы POP3, SMTP, IMAP (например, MS Outlook, Thunderbird, The Bat!), электронные сообщения MS Exchange Server, IBM Lotus and Domino, Kerio Connect, Sendmail, hMailServer и многих других. В новой версии системы SecureTower был реализован перехват и контроль данных, передаваемых в Microsoft Lync (ранее известный как Microsoft Office Communicator), а также трафика, передаваемого по протоколу MAPI, который используется в таких распространенных почтовых программах как Microsoft Outlook, MS Exchange Server, The Bat! и многие другие. Все эти нововведения были реализованы исходя из многочисленных запросов компаний корпоративного сектора, представителей среднего и крупного сегмента бизнеса. Компания заявляет об очередном обновлении системы , служащей для обеспечения информационной и экономической безопасности компаний. В новой версии была реализована возможность контроля данных, передаваемых в приложении Microsoft Lync, а также с использованием протокола MAPI. В нынешних реалиях в офисном пространстве любой компании существует огромное количество каналов передачи данных, это и всевозможные почтовые агенты, и клиенты для общения в социальных сетях, и многочисленные мессенджеры. При отсутствии должного контроля, эти каналы могут стать путем для утечки персональных или коммерческих данных. При этом политика тотального запрета использования каналов коммуникации не является решением проблемы, а, напротив, создает дополнительные трудности, лишая сотрудников возможности выполнять свои рабочие обязанности. Именно поэтому для компании Falcongaze одним из основополагающих принципов развития системы SecureTower является постоянное увеличение количества контролируемых каналов. На данный момент система позволяет контролировать большое количество популярных мессенджеров, использующих протоколы обмена мгновенными сообщениями OSCAR (таких как ICQ/AIM), MMP (Mail.Ru Агент), MSN (Windows Messenger), XMPP/Jabber (таких как Miranda, Google Talk, QIP Infium, PSI), YIM (Yahoo! Messenger), все текстовые и голосовые сообщения в Skype и многие другие. Также SecureTower контролирует электронные письма внешних почтовых служб (gmail.com, mail.ru, rambler.ru и т.д.), сообщения в форумах, посещенные страницы в социальных сетях и других веб-службах, использующих протокол HTTP и HTTPS. Помимо этого контролируется трафик почтовых клиентов, использующих протоколы POP3, SMTP, IMAP (например, MS Outlook, Thunderbird, The Bat!), электронные сообщения MS Exchange Server, IBM Lotus and Domino, Kerio Connect, Sendmail, hMailServer и многих других. В новой версии системы SecureTower был реализован перехват и контроль данных, передаваемых в Microsoft Lync (ранее известный как Microsoft Office Communicator), а также трафика, передаваемого по протоколу MAPI, который используется в таких распространенных почтовых программах как Microsoft Outlook, MS Exchange Server, The Bat! и многие другие. Все эти нововведения были реализованы исходя из многочисленных запросов компаний корпоративного сектора, представителей среднего и крупного сегмента бизнеса. SecureTower – полнофункциональное DLP-решение, с помощью которого можно контролировать максимальное количество возможных каналов утечки конфиденциальной информации. Помимо этого, система SecureTower обладает целым арсеналом средств для контроля активности сотрудников, и является мощным инструментом управления репутационными, операционными и даже правовыми рисками. Это позволяет оптимизировать бизнес-процессы в компании и обеспечить её экономическую и информационную безопасность.

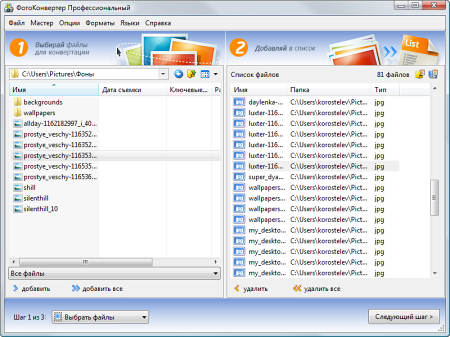

Компания ReaSoft объявила о запуске бесплатной версии , программы для пакетной обработки большого количества изображений. Бесплатной станет Домашняя версия программы, которая поддерживает пакетную конвертацию между JPG, BMP, GIF, PNG, TIFF, ICO форматами и редактирование. Фотоконвертер был специально разработан для тех, кто постоянно работает с большим количеством изображений. Вместо того чтобы конвертировать или редактировать каждый файл вручную, программа позволяет одним щелчком мыши обработать тысячи файлов: благодаря этому она широко используется веб-дизайнерами, веб-разработчиками и блогерами. Профессиональная версия Фотоконвертера поддерживает 500 форматов, в том числе PDF, EPS, AI, векторные, устаревшие и редкие форматы изображений. Фотоконвертер облегчает и существенно ускоряет работу с изображениями. Пользователь может обрабатывать любое количество файлов за раз, в том числе и производить прямую конвертацию векторных форматов. Пакетное редактирование изображений включает множество полезных функций, среди которых кадрирование, изменение размера, устранение эффекта красных глаз, добавление рамки, коррекция яркости и контрастности, добавление водяных знаков и эффектов Photoshop, а также многое другое. Компания ReaSoft объявила о запуске бесплатной версии , программы для пакетной обработки большого количества изображений. Бесплатной станет Домашняя версия программы, которая поддерживает пакетную конвертацию между JPG, BMP, GIF, PNG, TIFF, ICO форматами и редактирование. Фотоконвертер был специально разработан для тех, кто постоянно работает с большим количеством изображений. Вместо того чтобы конвертировать или редактировать каждый файл вручную, программа позволяет одним щелчком мыши обработать тысячи файлов: благодаря этому она широко используется веб-дизайнерами, веб-разработчиками и блогерами. Профессиональная версия Фотоконвертера поддерживает 500 форматов, в том числе PDF, EPS, AI, векторные, устаревшие и редкие форматы изображений. Фотоконвертер облегчает и существенно ускоряет работу с изображениями. Пользователь может обрабатывать любое количество файлов за раз, в том числе и производить прямую конвертацию векторных форматов. Пакетное редактирование изображений включает множество полезных функций, среди которых кадрирование, изменение размера, устранение эффекта красных глаз, добавление рамки, коррекция яркости и контрастности, добавление водяных знаков и эффектов Photoshop, а также многое другое. Одно из ключевых преимуществ Фотоконвертера – максимальная простота и удобство использования. Обилие функций и возможностей не перегружает интерфейс, дизайн которого прост и интуитивно понятен. Профессиональная версия программы позволяет автоматизировать работу с помощью командной строки и планировщика заданий: Фотоконвертер можно настроить таким образом, чтобы изображения обрабатывались автоматически согласно составленному графику. Фотоконвертер представлен в трех комплектациях:

|

|

Поиск по сайту |

|

Filebox.ru каталог архив программного обеспечения для Windows, работает с 2003 года. |