|

Общие новости | Подборка за 18 сентября 2012 г. 00:00:00

Утилита предназначена для облегчения процесса администрирования сетей в операционных системах Windows NT/XP/2000/2003. Поддерживается работа как по локальным, так и по глобальным сетям и Интернет. Вам предоставляется быстрый безопасный доступ к серверам и рабочим станциям с возможностью установки и запуска приложений и скриптов, работы с базами данных, перемещения объектов, мониторинга функциональности и т.д.

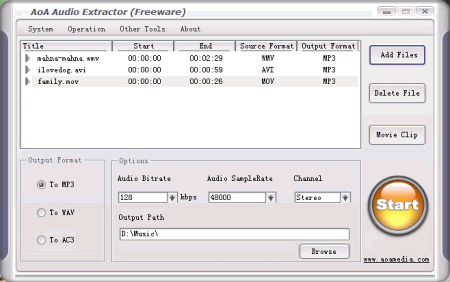

Брать IDEAL Administration v.12.61 тут (27,1 МБ, Shareware, Windows All).  Вышла новая версия программы для ускорения ПК - . SpeedUpMyPC сканирует компьютер, определяя процессы, файлы и настройки, замедляющие работу, и с помощью мощного набора инструментов для оптимизации системы повышает его производительность. С помощью одного нажатия кнопки происходит сканирование ПК, его чистка и настрайка, при этом нежелательные файлы удаляются. Вышла новая версия программы для ускорения ПК - . SpeedUpMyPC сканирует компьютер, определяя процессы, файлы и настройки, замедляющие работу, и с помощью мощного набора инструментов для оптимизации системы повышает его производительность. С помощью одного нажатия кнопки происходит сканирование ПК, его чистка и настрайка, при этом нежелательные файлы удаляются.  Скачать SpeedUpMyPC v.5.3.4 можно (5,7 МБ, Shareware, Windows All).

- это Multiple Arcade Machine Emulator, эмулятор аркадных игрушек, работающий с ROM-образами игр. Программа в настоящий момент способна работать с более, чем пятью тысячами различных игр 70-, 80-, 90-ых годов и современных разработок. - это Multiple Arcade Machine Emulator, эмулятор аркадных игрушек, работающий с ROM-образами игр. Программа в настоящий момент способна работать с более, чем пятью тысячами различных игр 70-, 80-, 90-ых годов и современных разработок. Скачивать MAME v.0.147 (размер варьируется, Freeware).  «» объявила о сложной вредоносной программы Flame, проведенного совместно с МСЭ-ИМПАКТ, CERT-Bund/BSI и компанией Symantec. В результате анализа нескольких командных серверов, которые использовались создателями Flame, эксперты обнаружили следы трех других вредоносных программ. Кроме того, они установили, что разработка платформы Flame началась еще в 2006 году. Сложная программа Flame была обнаружена «Лабораторией Касперского» в мае 2012 года в ходе исследования, инициированного Международным союзом электросвязи. По его итогам партнер МСЭ в области кибербезопасности Международное многостороннее партнерство против кибергуроз (ИМПАКТ), передал 144 странам, входящим в его состав, информацию о способах блокирования и удаления данного вредоносного ПО. Его сложность, а также сходство с печально известным червем Stuxnet указывали на то, что Flame — это очередная масштабная кибероперация, реализованная при поддержке одного из государств. Вначале считалось, что Flame начал действовать в 2010 году, однако после проведения первого анализа инфраструктуры его командных серверов, охватывающей как минимум 80 известных доменных имен, эта дата сместилась на два года назад. Результаты настоящего исследования основаны на анализе контента нескольких командных серверов, которые использовались Flame. Эту информацию удалось получить, несмотря на то, что инфраструктура управления Flame была отключена немедленно после обнаружения вредоносной программы специалистами «Лаборатории Касперкого». Все серверы работали на 64-битной версии операционной системы Debian с виртуализацией на базе контейнеров OpenVZ. Серверный код был по большей части написан на языке программирования PHP. Создатели Flame сделали интерфейс командного сервера похожим на обычную систему управления контентом (CMS), чтобы избежать подозрений со стороны хостинг-провайдера. Для того чтобы никто кроме киберпрестуников не мог получить данные, загружаемые с зараженных компьютеров, были применены сложные методы шифрования. Анализ скриптов, которые использовались для управления передачей данных на компьютеры жертв, выявил наличие четырех коммуникационных протоколов, только один из которых был совместим с Flame. Это означает, что данные командные серверы использовались, по крайней мере, еще тремя вредоносными программами. Кроме того, есть достаточно доказательств в пользу того, что как минимум одна родственная с Flame вредоносная программа продолжает активно распространяться. Еще один важный результат анализа — вывод о том, что работа над платформой командных серверов Flame началась еще в декабре 2006 года. Есть признаки того, что платформа по-прежнему находится в процессе разработки: на серверах были обнаружены упоминания нового еще не реализованного «Красного протокола» (Red Protocol). Последнее изменение серверного кода было внесено 18 мая 2012 года. «Нам было сложно оценить объем данных, украденных Flame, даже после анализа его командных серверов. Создатели Flame умеют заметать следы. Однако, благодаря ошибке киберпреступников, нам удалось обнаружить на одном из серверов данные, которые позволили нам сделать вывод, что за неделю на этот сервер загружалось более пяти гигабайтов данных с более чем 5000 зараженных компьютеров. Эта информация дает все основания судить о масштабе всей кибершпионской кампании», — комментирует Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского». Основные результаты исследования: «» объявила о сложной вредоносной программы Flame, проведенного совместно с МСЭ-ИМПАКТ, CERT-Bund/BSI и компанией Symantec. В результате анализа нескольких командных серверов, которые использовались создателями Flame, эксперты обнаружили следы трех других вредоносных программ. Кроме того, они установили, что разработка платформы Flame началась еще в 2006 году. Сложная программа Flame была обнаружена «Лабораторией Касперского» в мае 2012 года в ходе исследования, инициированного Международным союзом электросвязи. По его итогам партнер МСЭ в области кибербезопасности Международное многостороннее партнерство против кибергуроз (ИМПАКТ), передал 144 странам, входящим в его состав, информацию о способах блокирования и удаления данного вредоносного ПО. Его сложность, а также сходство с печально известным червем Stuxnet указывали на то, что Flame — это очередная масштабная кибероперация, реализованная при поддержке одного из государств. Вначале считалось, что Flame начал действовать в 2010 году, однако после проведения первого анализа инфраструктуры его командных серверов, охватывающей как минимум 80 известных доменных имен, эта дата сместилась на два года назад. Результаты настоящего исследования основаны на анализе контента нескольких командных серверов, которые использовались Flame. Эту информацию удалось получить, несмотря на то, что инфраструктура управления Flame была отключена немедленно после обнаружения вредоносной программы специалистами «Лаборатории Касперкого». Все серверы работали на 64-битной версии операционной системы Debian с виртуализацией на базе контейнеров OpenVZ. Серверный код был по большей части написан на языке программирования PHP. Создатели Flame сделали интерфейс командного сервера похожим на обычную систему управления контентом (CMS), чтобы избежать подозрений со стороны хостинг-провайдера. Для того чтобы никто кроме киберпрестуников не мог получить данные, загружаемые с зараженных компьютеров, были применены сложные методы шифрования. Анализ скриптов, которые использовались для управления передачей данных на компьютеры жертв, выявил наличие четырех коммуникационных протоколов, только один из которых был совместим с Flame. Это означает, что данные командные серверы использовались, по крайней мере, еще тремя вредоносными программами. Кроме того, есть достаточно доказательств в пользу того, что как минимум одна родственная с Flame вредоносная программа продолжает активно распространяться. Еще один важный результат анализа — вывод о том, что работа над платформой командных серверов Flame началась еще в декабре 2006 года. Есть признаки того, что платформа по-прежнему находится в процессе разработки: на серверах были обнаружены упоминания нового еще не реализованного «Красного протокола» (Red Protocol). Последнее изменение серверного кода было внесено 18 мая 2012 года. «Нам было сложно оценить объем данных, украденных Flame, даже после анализа его командных серверов. Создатели Flame умеют заметать следы. Однако, благодаря ошибке киберпреступников, нам удалось обнаружить на одном из серверов данные, которые позволили нам сделать вывод, что за неделю на этот сервер загружалось более пяти гигабайтов данных с более чем 5000 зараженных компьютеров. Эта информация дает все основания судить о масштабе всей кибершпионской кампании», — комментирует Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского». Основные результаты исследования:

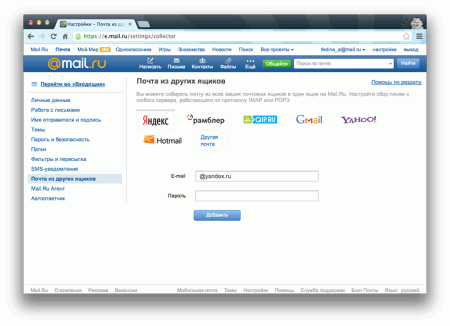

«» приняла участие в расследовании о компьютерном фишинге, которое завершилось вынесением обвинительного приговора всем его фигурантам. Экспертами компании, оказывавшими правоохранительным органам помощь на всех этапах расследования, была собрана необходимая доказательная база, которая позволила впервые в российской практике, возбудить и довести до суда уголовное дело о фишинге, а суду — вынести обвинительный приговор. История рассматриваемого дела о компьютерном фишинге началась весной 2011 года. Тогда злоумышленники приобрели вредоносную программу семейства Qhost, которую использовали для заражения компьютеров и последующей кражи кодов доступа к системе онлайн-банкинга: пользователь программы «банк-клиент» на зараженном компьютере перенаправлялся на поддельную страницу, где ему предлагалось ввести логин, пароль и код для совершения операций. Полученные данные фишеры использовали для перевода денег на другие счета и обналичивания. По данным следствия, жертвами преступников стали более 170 человек, у которых похитили около 13 миллионов рублей. «К большому сожалению, в российской практике уголовные дела, связанные с компьютерными преступлениями, редко доходят до суда, — считает Игорь Чекунов, заместитель генерального директора «Лаборатории Касперского» по юридическим вопросам и безопасности. — Причины тому — отсутствие доказательной базы, необходимого опыта работы, технических возможностей, компетенции со стороны следственных органов, особенно, когда речь идет о таком специфическом преступлении как компьютерный фишинг. Однако нам удалось переломить ситуацию, оказав всестороннюю экспертную поддержку на всех этапах данного расследования. В результате наших совместных со следственными органами действий удалось установить всех фигурантов уголовного дела, предоставить необходимые доказательства, которые и легли в основу обвинительного судебного решения. Причем, стоит отметить, что данные прецедент является первым в российской практике». «» приняла участие в расследовании о компьютерном фишинге, которое завершилось вынесением обвинительного приговора всем его фигурантам. Экспертами компании, оказывавшими правоохранительным органам помощь на всех этапах расследования, была собрана необходимая доказательная база, которая позволила впервые в российской практике, возбудить и довести до суда уголовное дело о фишинге, а суду — вынести обвинительный приговор. История рассматриваемого дела о компьютерном фишинге началась весной 2011 года. Тогда злоумышленники приобрели вредоносную программу семейства Qhost, которую использовали для заражения компьютеров и последующей кражи кодов доступа к системе онлайн-банкинга: пользователь программы «банк-клиент» на зараженном компьютере перенаправлялся на поддельную страницу, где ему предлагалось ввести логин, пароль и код для совершения операций. Полученные данные фишеры использовали для перевода денег на другие счета и обналичивания. По данным следствия, жертвами преступников стали более 170 человек, у которых похитили около 13 миллионов рублей. «К большому сожалению, в российской практике уголовные дела, связанные с компьютерными преступлениями, редко доходят до суда, — считает Игорь Чекунов, заместитель генерального директора «Лаборатории Касперского» по юридическим вопросам и безопасности. — Причины тому — отсутствие доказательной базы, необходимого опыта работы, технических возможностей, компетенции со стороны следственных органов, особенно, когда речь идет о таком специфическом преступлении как компьютерный фишинг. Однако нам удалось переломить ситуацию, оказав всестороннюю экспертную поддержку на всех этапах данного расследования. В результате наших совместных со следственными органами действий удалось установить всех фигурантов уголовного дела, предоставить необходимые доказательства, которые и легли в основу обвинительного судебного решения. Причем, стоит отметить, что данные прецедент является первым в российской практике».  Компания «» сообщает, что на втором месте в рейтинге наиболее распространенных угроз, обнаруживаемых на дисках пользовательских компьютеров, в течение нескольких месяцев располагался троянец BackDoor.Butirat.91. BackDoor.Butirat.91 — троянец-бэкдор, позволяющий загружать на инфицированный компьютер и запускать на нем исполняемые файлы, а также красть пароли от популярных FTP-клиентов. Для обычного пользователя это чревато утечкой разного рода конфиденциальных данных в руки злоумышленников, а также вероятностью потери контроля над работой собственного ПК. В момент запуска вредоносная программа обращается к системному реестру Windows с целью определить, не установлена ли уже ее копия: если факт наличия на инфицированном ПК троянца BackDoor.Butirat.91 подтверждается, процесс установки не запускается. Если инсталляция началась, BackDoor.Butirat.91 создает свою копию в одной из системных папок и вносит изменения в реестр, с тем чтобы при загрузке Windows осуществлялся его автоматический запуск. В качестве хранилища данных троянец использует специальный файл, расположенный в той же папке, где размещается само вредоносное приложение. После успешного запуска троянец устанавливает соединение с сервером злоумышленников для получения зашифрованных директив. Одно из основных функциональных назначений BackDoor.Butirat.91 — кража и передача злоумышленникам паролей от популярных FTP-клиентов, среди которых — FlashFXP, Total Commander, Filezilla, FAR, WinSCP, FtpCommander, SmartFTP. Также троянец способен загружать с удаленных узлов и запускать на инфицированной машине исполняемые файлы и «накручивать» показатели различных счетчиков посещаемости веб-страниц. Попытки скачать заданный злоумышленниками файл троянец осуществляет трижды с интервалом в 60 секунд. Компания «» сообщает, что на втором месте в рейтинге наиболее распространенных угроз, обнаруживаемых на дисках пользовательских компьютеров, в течение нескольких месяцев располагался троянец BackDoor.Butirat.91. BackDoor.Butirat.91 — троянец-бэкдор, позволяющий загружать на инфицированный компьютер и запускать на нем исполняемые файлы, а также красть пароли от популярных FTP-клиентов. Для обычного пользователя это чревато утечкой разного рода конфиденциальных данных в руки злоумышленников, а также вероятностью потери контроля над работой собственного ПК. В момент запуска вредоносная программа обращается к системному реестру Windows с целью определить, не установлена ли уже ее копия: если факт наличия на инфицированном ПК троянца BackDoor.Butirat.91 подтверждается, процесс установки не запускается. Если инсталляция началась, BackDoor.Butirat.91 создает свою копию в одной из системных папок и вносит изменения в реестр, с тем чтобы при загрузке Windows осуществлялся его автоматический запуск. В качестве хранилища данных троянец использует специальный файл, расположенный в той же папке, где размещается само вредоносное приложение. После успешного запуска троянец устанавливает соединение с сервером злоумышленников для получения зашифрованных директив. Одно из основных функциональных назначений BackDoor.Butirat.91 — кража и передача злоумышленникам паролей от популярных FTP-клиентов, среди которых — FlashFXP, Total Commander, Filezilla, FAR, WinSCP, FtpCommander, SmartFTP. Также троянец способен загружать с удаленных узлов и запускать на инфицированной машине исполняемые файлы и «накручивать» показатели различных счетчиков посещаемости веб-страниц. Попытки скачать заданный злоумышленниками файл троянец осуществляет трижды с интервалом в 60 секунд.

Компания объявляет о выходе 2.0 для Windows – программы, которая быстро и точно переводит контакты из бумажных визиток в электронный формат. ABBYY Business Card Reader 2.0 может сканировать и распознавать одновременно до 10 визитных карточек. Программа определяет основные типы контактных данных (ФИО, мобильный, рабочий и домашний номера телефонов, факс, электронную почту, название, адрес и веб-сайт компании, должность контактного лица) и направляет их напрямую в систему управления контактами, например, в Microsoft Outlook, Salesforce или предлагает сохранить в электронном формате. ABBYY Business Card Reader 2.0 позволит экономить время и повысить производительность работы тех людей, которые регулярно заводят новые деловые знакомства, например, менеджеров по продажам, помощников руководителя, менеджеров по маркетингу и других специалистов. Используя интеллектуальные OCR (optical character recognition) технологии ABBYY для распознавания текста, программа обеспечивает точное извлечение информации с визиток. Найденную информацию приложение представляет в структурированном виде и предлагает автоматически перенести ее в соответствующие поля системы работы с контактами либо сохранить в виде электронного файла. Пользователь может выбрать наиболее удобный для себя формат хранения контактов: Компания объявляет о выходе 2.0 для Windows – программы, которая быстро и точно переводит контакты из бумажных визиток в электронный формат. ABBYY Business Card Reader 2.0 может сканировать и распознавать одновременно до 10 визитных карточек. Программа определяет основные типы контактных данных (ФИО, мобильный, рабочий и домашний номера телефонов, факс, электронную почту, название, адрес и веб-сайт компании, должность контактного лица) и направляет их напрямую в систему управления контактами, например, в Microsoft Outlook, Salesforce или предлагает сохранить в электронном формате. ABBYY Business Card Reader 2.0 позволит экономить время и повысить производительность работы тех людей, которые регулярно заводят новые деловые знакомства, например, менеджеров по продажам, помощников руководителя, менеджеров по маркетингу и других специалистов. Используя интеллектуальные OCR (optical character recognition) технологии ABBYY для распознавания текста, программа обеспечивает точное извлечение информации с визиток. Найденную информацию приложение представляет в структурированном виде и предлагает автоматически перенести ее в соответствующие поля системы работы с контактами либо сохранить в виде электронного файла. Пользователь может выбрать наиболее удобный для себя формат хранения контактов:

Эксперт Исследовательского центра Positive Research Артем Чайкин обнаружил две критические уязвимости в браузере Chrome для платформы Google Android. Они могут поставить под угрозу безопасность большинства новейших смартфонов и планшетов, поскольку, начиная с Android 4.1 Jelly Bean, Chrome является основным браузером системы. Воспользовавшись первой из найденных уязвимостей, злоумышленник мог получить доступ ко всем пользовательским данным в браузере Google Chrome, включая историю посещений, файлы cookie, кэшированную информацию и т. п. Вторая уязвимость позволяла выполнять произвольный JavaScript-код в контексте безопасности любого сайта. Речь идет об универсальной атаке типа «Межсайтовое выполнение сценариев» (Universal XSS), осуществив которую, киберпреступник мог скомпрометировать, например, банковские счета пользователя мобильного интернет-банка и произвести хищение денежных средств. Благодаря профессиональной работе компании Google уязвимости в браузере Chrome для платформы Android были ликвидированы в кратчайшие сроки. Чтобы устранить ошибки в системе защиты браузера, пользователю необходимо загрузить и установить новую версию Chrome. Сотрудничество компаний Positive Technologies (подразделением которой является Исследовательский центр Positive Research) и Google продолжается уже несколько лет. В 2010 году имена нескольких экспертов Positive Technologies были внесены в виртуальный «Зал славы» Google. Весной 2012 года эксперт Positive Technologies Дмитрий Серебрянников обнаружил критическую уязвимость на сайте корпорации, за что был награжден премией в рамках Vulnerability Reward Program.

|

|

Поиск по сайту |

|

Filebox.ru каталог архив программного обеспечения для Windows, работает с 2003 года. |