|

Общие новости | Подборка за 19 апреля 2012 г. 00:00:00

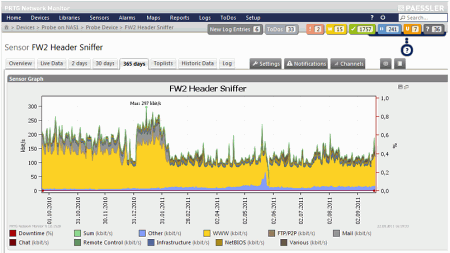

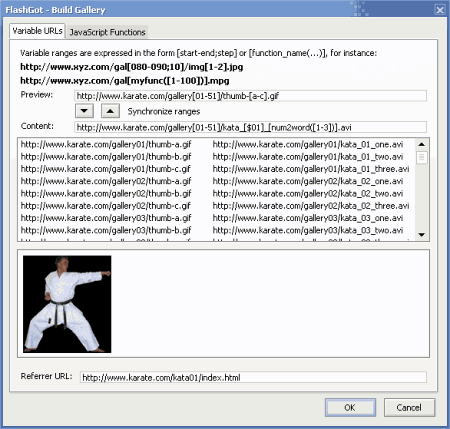

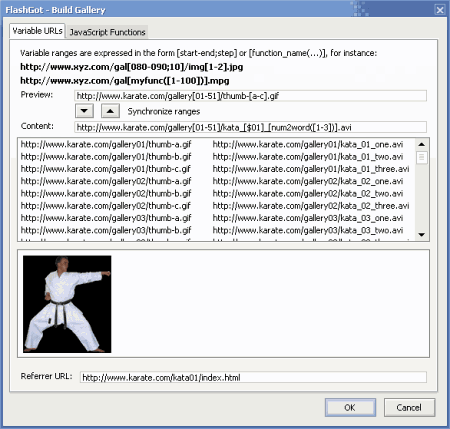

- бесплатная и простая в использовании программа для мониторинга сетевого трафика под операционными системами Windows. Предоставляются сведения как в реальном времени, так и за определенный промежуток времени по различным сетевым устройствам. Кроме сетевых параметров PRTG отслеживает нагрузку на подсистемы памяти и процессора. Программа в бесплатной редакции позволяет работать только с десятью сенсорами. - бесплатная и простая в использовании программа для мониторинга сетевого трафика под операционными системами Windows. Предоставляются сведения как в реальном времени, так и за определенный промежуток времени по различным сетевым устройствам. Кроме сетевых параметров PRTG отслеживает нагрузку на подсистемы памяти и процессора. Программа в бесплатной редакции позволяет работать только с десятью сенсорами.  В новой версии доработан SNMP-движок, повышено быстродействие в ряде отдельных случаев, исправлены обнаруженные ошибки и т.д. Подробности читать . Загружать PRTG - Paessler Router Traffic Grapher v.9.2.1 (90,4 МБ, Freeware, Windows All).  Обновилось , небольшое дополнение для веб-браузеров Mozilla Firefox, которое добавляет в данные программы возможность скачивать файлы (в том числе, все файлы на страничке) с помощью популярного менеджера закачек FlashGet и целого ряда других программ. Обновилось , небольшое дополнение для веб-браузеров Mozilla Firefox, которое добавляет в данные программы возможность скачивать файлы (в том числе, все файлы на страничке) с помощью популярного менеджера закачек FlashGet и целого ряда других программ.  В новой версии улучшена работа с надстройкой, исправлены ошибки, улучшена совместимость с различными сайтами и т.д. Подробности можно прочитать . Загружать FlashGot v.1.4.2 тут (328 КБ, Freeware, Windows All).

Обновилось , небольшое дополнение для веб-браузеров Mozilla Firefox, которое добавляет в данные программы возможность скачивать файлы (в том числе, все файлы на страничке) с помощью популярного менеджера закачек FlashGet и целого ряда других программ. Обновилось , небольшое дополнение для веб-браузеров Mozilla Firefox, которое добавляет в данные программы возможность скачивать файлы (в том числе, все файлы на страничке) с помощью популярного менеджера закачек FlashGet и целого ряда других программ.  В новой версии улучшена работа с надстройкой, исправлены ошибки, улучшена совместимость с различными сайтами и т.д. Подробности можно прочитать . Загружать FlashGot v.1.4.2 тут (328 КБ, Freeware, Windows All).

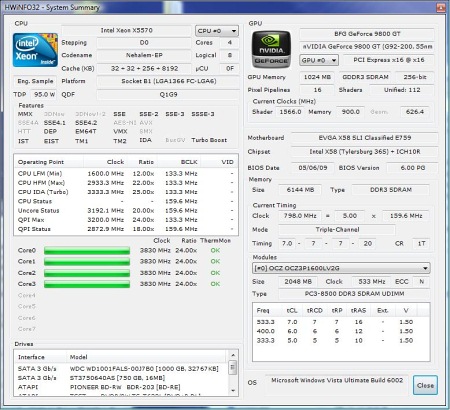

В новом выпуске улучшена поддержка различного аппаратного обеспечения, доработано логирование данных с сенсоров, исправлены ошибки. Подробности читать . Скачать HWiNFO32 v.3.95 (обычную и портативную версии) можно (Freeware, Windows All).

Компания объявила о доступности финальной версии интегрированного решения для управления ИТ-инфраструктурой . Об этом на конференции Microsoft Management Summit сообщил Брэд Андерсон (Brad Anderson), корпоративный вице-президент подразделения управления и безопасности корпорации Microsoft. В рамках своего доклада он также рассказал о том, как облачные технологии помогают быстро развертывать новые надежные сервисы, благодаря которым компании могут оставаться конкурентоспособными. Кроме того, Брэд Андерсон рассказал о новых возможностях и технологиях Windows Server «8» для оптимизации имеющейся инфраструктуры и построения платформы для облачных решений. Он сообщил, что новая серверная операционная система Microsoft будет официально называться Windows Server 2012. Бета-версия новой ОС уже доступна для тестирований, а финальная версия продукта появится уже в этом году. Управление без ограничений System Center 2012 упрощает развертывание и использование частного облака, предоставляя ИТ-подразделениям необходимую для создания новых сервисов и управления ими гибкость. System Center 2012 объединяет восемь продуктов, которые прежде предлагались по раздельности, в единое решение. Такой подход также позволил значительно упростить лицензирование решения. Например, теперь заказчикам предлагается всего 2 типа лицензий на управление серверами: System Center Standard или Datacenter в зависимости от потребностей в использовании виртуализации. Лицензия на System Center 2012 Datacenter предоставляет право на управление неограниченным числом виртуальных машин, что позволяет клиентам развивать свои частные облака без дополнительных затрат при повышении плотности размещения нагрузок. Частное облако, построенное с помощью System Center 2012, предоставляет следующие возможности, которые выгодно отличают его от конкурирующих предложений:

Печально известный троянец Flashfake, с помощью которого была создана бот-сеть, состоящая из более чем 700 000 компьютеров Apple, безусловно, стал самым ярким примером использования уязвимостей в Mac OS X, однако далеко не единственным. Эксперты «» обнаружили еще одну вредоносную программу для компьютеров Apple, которую можно с уверенностью отнести к угрозам, используемым в целевых атаках (Advanced Persistent Threat, APT). В отличие от троянца Flashfake, в составе которого вредоносная функциональность обнаружена не была, вредоносная программа Backdoor.OSX.SabPub.a является ярким примером того, как компьютер Apple с незакрытой уязвимостью может попасть под контроль злоумышленников. Вредоносная программа SabPub была обнаружена в начале апреля 2012 года и содержит функциональность бэкдора, то есть обеспечивает злоумышленникам возможность скрытого доступа к компьютеру и управления им. На данный момент число пользователей, которые подверглись заражению данной вредоносной программой, относительно мало. Это является дополнительным аргументом в пользу того, что она была использована для осуществления таргетированных атак. После активации на инфицированной машине вредоносная программа подключалась к специальному серверу, от которого получала инструкции. Командный центр SabPub находился в США и использовал бесплатную DNS-службу для перенаправления запросов инфицированных компьютеров. Дальнейшие события лишь подтвердили теорию о том, что SabPub был использован для проведения целенаправленных атак. Эксперты «Лаборатории Касперского» исследовали работу компьютера, инфицированного этим бэкдором, и 15 апреля обнаружили ряд действий злоумышленников: атакующие установили контроль над зараженной системой и приступили к ее анализу. Они изучали содержимое корневых и личных папок пользователей и даже скачивали некоторые документы, заранее загруженные на «подставную» систему. Анализ, скорее всего, производился вручную, а не автоматически, что более характерно для «массовых» вредоносных программ. Это также говорит о том, что данная вредоносная программа представляет собой пример активно использующейся угрозы APT. В ходе анализа вредоносной программы эксперты получили дополнительные сведения о способах первоначального заражения SabPub. Было найдено шесть документов Microsoft Word, содержащих Exploit.MSWord.CVE-2009-0563.a, два из них загружали SabPub. Кроме того, была обнаружена прямая связь между SabPub и еще одной целенаправленной атакой, предназначенной для Windows-систем и известной как LuckyCat. Это говорит о существовании единой криминальной группировки, ответственной за проведение подобных «операций». Попытка открыть другие четыре документа на уязвимых компьютерах приводила к заражению другой вредоносной программой, предназначенной для компьютеров Mac. Печально известный троянец Flashfake, с помощью которого была создана бот-сеть, состоящая из более чем 700 000 компьютеров Apple, безусловно, стал самым ярким примером использования уязвимостей в Mac OS X, однако далеко не единственным. Эксперты «» обнаружили еще одну вредоносную программу для компьютеров Apple, которую можно с уверенностью отнести к угрозам, используемым в целевых атаках (Advanced Persistent Threat, APT). В отличие от троянца Flashfake, в составе которого вредоносная функциональность обнаружена не была, вредоносная программа Backdoor.OSX.SabPub.a является ярким примером того, как компьютер Apple с незакрытой уязвимостью может попасть под контроль злоумышленников. Вредоносная программа SabPub была обнаружена в начале апреля 2012 года и содержит функциональность бэкдора, то есть обеспечивает злоумышленникам возможность скрытого доступа к компьютеру и управления им. На данный момент число пользователей, которые подверглись заражению данной вредоносной программой, относительно мало. Это является дополнительным аргументом в пользу того, что она была использована для осуществления таргетированных атак. После активации на инфицированной машине вредоносная программа подключалась к специальному серверу, от которого получала инструкции. Командный центр SabPub находился в США и использовал бесплатную DNS-службу для перенаправления запросов инфицированных компьютеров. Дальнейшие события лишь подтвердили теорию о том, что SabPub был использован для проведения целенаправленных атак. Эксперты «Лаборатории Касперского» исследовали работу компьютера, инфицированного этим бэкдором, и 15 апреля обнаружили ряд действий злоумышленников: атакующие установили контроль над зараженной системой и приступили к ее анализу. Они изучали содержимое корневых и личных папок пользователей и даже скачивали некоторые документы, заранее загруженные на «подставную» систему. Анализ, скорее всего, производился вручную, а не автоматически, что более характерно для «массовых» вредоносных программ. Это также говорит о том, что данная вредоносная программа представляет собой пример активно использующейся угрозы APT. В ходе анализа вредоносной программы эксперты получили дополнительные сведения о способах первоначального заражения SabPub. Было найдено шесть документов Microsoft Word, содержащих Exploit.MSWord.CVE-2009-0563.a, два из них загружали SabPub. Кроме того, была обнаружена прямая связь между SabPub и еще одной целенаправленной атакой, предназначенной для Windows-систем и известной как LuckyCat. Это говорит о существовании единой криминальной группировки, ответственной за проведение подобных «операций». Попытка открыть другие четыре документа на уязвимых компьютерах приводила к заражению другой вредоносной программой, предназначенной для компьютеров Mac.  Компания «» сообщает о широком распространении файлового вируса Win32.Rmnet.12, c помощью которого злоумышленники создали бот-сеть, насчитывающую более миллиона инфицированных компьютеров. Вирус Win32.Rmnet.12 заражает ПК на базе Microsoft Windows, реализуя функции бэкдора, а также осуществляя кражу паролей (от популярных FTP-клиентов), которые могут быть использованы для организации сетевых атак или заражения сайтов. Обрабатывая поступающие от удаленного центра злоумышленников указания, Win32.Rmnet.12 также может дать команду на уничтожение операционной системы. Впервые информация о вирусе Win32.Rmnet.12 была добавлена в базы Dr.Web еще в сентябре 2011 года. Начиная с этого момента специалисты «Доктор Веб» внимательно следили за развитием этой угрозы. Вирус проникает на компьютеры разным путем: через инфицированные флеш-накопители, зараженные исполняемые файлы, а также при помощи специальных скриптов, интегрированных в html-документы — они сохраняют на диск компьютера вирус при открытии вредоносной веб-страницы в окне браузера. Win32.Rmnet.12 — сложный многокомпонентный файловый вирус, состоящий из нескольких модулей и обладающий способностью к саморазмножению (умеет копировать сам себя и бесконтрольно распространяться без участия пользователя). Запустившись в операционной системе, Win32.Rmnet.12 проверяет, какой браузер установлен по умолчанию (если таковой не обнаружен, вирус выбирает в качестве цели Microsoft Internet Explorer) и встраивается в процессы браузера. Затем, сгенерировав имя собственного файла на основе серийного номера жесткого диска, вирус сохраняется в папку автозагрузки текущего пользователя и устанавливает для вредоносного файла атрибут «скрытый». В ту же папку сохраняется и конфигурационный файл, в который записываются необходимые для работы вредоносной программы данные. Затем на основе заложенного в него алгоритма вирус определяет имя управляющего сервера и пытается установить с ним соединение. Одним из компонентов вируса является модуль бэкдора. После запуска он пытается определить скорость соединения компьютера с Интернетом, для чего с интервалом в 70 секунд отправляет запросы на сайты google.com, bing.com и yahoo.com, анализируя отклики. Затем Win32.Rmnet.12 запускает на инфицированной машине FTP-сервер и устанавливает соединение с командным центром, передавая ему сведения о зараженном компьютере. Бэкдор способен обрабатывать поступающие от удаленного центра директивы, в частности, команды на скачивание и запуск произвольного файла, обновление самого себя, создание и отправку злоумышленникам снимка экрана и даже команду уничтожения операционной системы. Другой функциональный компонент вируса предназначен для кражи паролей от наиболее популярных FTP-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP и некоторых других. Эти данные впоследствии могут быть использованы злоумышленниками для организации сетевых атак или для размещения на удаленных серверах различных вредоносных объектов. К тому же Win32.Rmnet.12 не брезгует покопаться и в cookies пользователя, в результате чего злоумышленники могут получить доступ к учетным записям жертвы на различных сайтах, требующих авторизации. Кроме того, модуль обладает функциональностью, позволяющей осуществлять блокировку отдельных сайтов и перенаправление пользователя на принадлежащие вирусописателям интернет-ресурсы. Одна из модификаций Win32.Rmnet.12 также способна осуществлять веб-инжекты, благодаря чему вирус может похищать банковскую информацию. Распространение вируса происходит несколькими путями: во-первых, с использованием уязвимостей браузеров, позволяющих сохранять и запускать исполняемые файлы при открытии веб-страниц. Вирус выполняет поиск всех хранящихся на дисках файлов html и добавляет в них код на языке VBScript. Помимо этого, Win32.Rmnet.12 инфицирует все обнаруженные на дисках исполняемые файлы с расширением .exe и умеет копировать себя на съемные флеш-накопители, сохраняя в корневую папку файл автозапуска и ярлык, ссылающийся на вредоносное приложение, которое в свою очередь запускает вирус. Ботнет, состоящий из зараженных Win32.Rmnet.12 компьютеров, был впервые обнаружен компанией «Доктор Веб» еще в сентябре 2011 года, когда образец самого вируса впервые попал в антивирусную лабораторию. Вскоре были расшифрованы хранящиеся в ресурсах Win32.Rmnet.12 имена управляющих серверов. Спустя некоторое время специалисты проанализировали также протокол обмена данными между ботнетом и управляющими центрами, что позволило не только определять количество ботов в сети, но и контролировать их поведение. 14 февраля 2012 года аналитиками компании «Доктор Веб» был применен известный метод sinkhole, который впоследствии успешно использовался для изучения сети троянцев BackDoor.Flashback.39, а именно были зарегистрированы домены управляющих серверов одной из сетей Win32.Rmnet.12, что позволило установить полный и всеобъемлющий контроль над этим ботнетом. В конце февраля аналогичным образом была захвачена вторая подсеть Win32.Rmnet.12. Первоначально количество составляющих сеть Win32.Rmnet.12 инфицированных машин было относительно невелико и насчитывало несколько сотен тысяч ботов, однако это число постепенно увеличивалось. По данным на 15 апреля 2012 года, ботнет Win32.Rmnet.12 состоит из 1 400 520 зараженных узлов и продолжает уверенно расти. Динамика изменения численности сети показана на представленном ниже графике. Наибольшее количество зараженных ПК приходится на долю Индонезии — 320 014 инфицированных машины, или 27,12%. На втором месте находится государство Бангладеш с числом заражений 166 172, что составляет 14,08% от размеров всего ботнета. На третьем месте — Вьетнам (154 415 ботов, или 13,08%), далее следуют Индия (83 254 бота, или 7,05%), Пакистан (46 802 бота, или 3,9%), Россия (43 153 инфицированных машины, или 3,6%), Египет (33 261 бот, или 2,8%), Нигерия (27 877 ботов, или 2,3%), Непал (27 705 ботов, или 2,3%) и Иран (23 742 бота, или 2,0%). Достаточно велико количество пострадавших от данного вируса на территории Казахстана (19 773 случая заражения, или 1,67%) и Беларуси (14 196 ботов, или 1,2%). В Украине зафиксировано 12 481 случай инфицирования Win32.Rmnet.12, что составляет 1,05% от размеров всей бот-сети. Относительно небольшое количество зараженных компьютеров выявлено в США — 4 327 единиц, что соответствует 0,36%. Ну а меньше всего случаев приходится на долю Канады (250 компьютеров, или 0,02% от объемов сети) и Австралии (всего лишь 46 компьютеров). По одному инфицированному ПК было выявлено в Албании, Дании и Таджикистане. Географическое распределение ботнета Win32.Rmnet.12 продемонстрировано на предложенной ниже иллюстрации. Следует отметить, что компания «Доктор Веб» полностью контролирует вирусную сеть Win32.Rmnet.12, благодаря чему злоумышленники больше не могут получить к ней доступ и нанести вред инфицированным компьютерам. Компания «» сообщает о широком распространении файлового вируса Win32.Rmnet.12, c помощью которого злоумышленники создали бот-сеть, насчитывающую более миллиона инфицированных компьютеров. Вирус Win32.Rmnet.12 заражает ПК на базе Microsoft Windows, реализуя функции бэкдора, а также осуществляя кражу паролей (от популярных FTP-клиентов), которые могут быть использованы для организации сетевых атак или заражения сайтов. Обрабатывая поступающие от удаленного центра злоумышленников указания, Win32.Rmnet.12 также может дать команду на уничтожение операционной системы. Впервые информация о вирусе Win32.Rmnet.12 была добавлена в базы Dr.Web еще в сентябре 2011 года. Начиная с этого момента специалисты «Доктор Веб» внимательно следили за развитием этой угрозы. Вирус проникает на компьютеры разным путем: через инфицированные флеш-накопители, зараженные исполняемые файлы, а также при помощи специальных скриптов, интегрированных в html-документы — они сохраняют на диск компьютера вирус при открытии вредоносной веб-страницы в окне браузера. Win32.Rmnet.12 — сложный многокомпонентный файловый вирус, состоящий из нескольких модулей и обладающий способностью к саморазмножению (умеет копировать сам себя и бесконтрольно распространяться без участия пользователя). Запустившись в операционной системе, Win32.Rmnet.12 проверяет, какой браузер установлен по умолчанию (если таковой не обнаружен, вирус выбирает в качестве цели Microsoft Internet Explorer) и встраивается в процессы браузера. Затем, сгенерировав имя собственного файла на основе серийного номера жесткого диска, вирус сохраняется в папку автозагрузки текущего пользователя и устанавливает для вредоносного файла атрибут «скрытый». В ту же папку сохраняется и конфигурационный файл, в который записываются необходимые для работы вредоносной программы данные. Затем на основе заложенного в него алгоритма вирус определяет имя управляющего сервера и пытается установить с ним соединение. Одним из компонентов вируса является модуль бэкдора. После запуска он пытается определить скорость соединения компьютера с Интернетом, для чего с интервалом в 70 секунд отправляет запросы на сайты google.com, bing.com и yahoo.com, анализируя отклики. Затем Win32.Rmnet.12 запускает на инфицированной машине FTP-сервер и устанавливает соединение с командным центром, передавая ему сведения о зараженном компьютере. Бэкдор способен обрабатывать поступающие от удаленного центра директивы, в частности, команды на скачивание и запуск произвольного файла, обновление самого себя, создание и отправку злоумышленникам снимка экрана и даже команду уничтожения операционной системы. Другой функциональный компонент вируса предназначен для кражи паролей от наиболее популярных FTP-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP и некоторых других. Эти данные впоследствии могут быть использованы злоумышленниками для организации сетевых атак или для размещения на удаленных серверах различных вредоносных объектов. К тому же Win32.Rmnet.12 не брезгует покопаться и в cookies пользователя, в результате чего злоумышленники могут получить доступ к учетным записям жертвы на различных сайтах, требующих авторизации. Кроме того, модуль обладает функциональностью, позволяющей осуществлять блокировку отдельных сайтов и перенаправление пользователя на принадлежащие вирусописателям интернет-ресурсы. Одна из модификаций Win32.Rmnet.12 также способна осуществлять веб-инжекты, благодаря чему вирус может похищать банковскую информацию. Распространение вируса происходит несколькими путями: во-первых, с использованием уязвимостей браузеров, позволяющих сохранять и запускать исполняемые файлы при открытии веб-страниц. Вирус выполняет поиск всех хранящихся на дисках файлов html и добавляет в них код на языке VBScript. Помимо этого, Win32.Rmnet.12 инфицирует все обнаруженные на дисках исполняемые файлы с расширением .exe и умеет копировать себя на съемные флеш-накопители, сохраняя в корневую папку файл автозапуска и ярлык, ссылающийся на вредоносное приложение, которое в свою очередь запускает вирус. Ботнет, состоящий из зараженных Win32.Rmnet.12 компьютеров, был впервые обнаружен компанией «Доктор Веб» еще в сентябре 2011 года, когда образец самого вируса впервые попал в антивирусную лабораторию. Вскоре были расшифрованы хранящиеся в ресурсах Win32.Rmnet.12 имена управляющих серверов. Спустя некоторое время специалисты проанализировали также протокол обмена данными между ботнетом и управляющими центрами, что позволило не только определять количество ботов в сети, но и контролировать их поведение. 14 февраля 2012 года аналитиками компании «Доктор Веб» был применен известный метод sinkhole, который впоследствии успешно использовался для изучения сети троянцев BackDoor.Flashback.39, а именно были зарегистрированы домены управляющих серверов одной из сетей Win32.Rmnet.12, что позволило установить полный и всеобъемлющий контроль над этим ботнетом. В конце февраля аналогичным образом была захвачена вторая подсеть Win32.Rmnet.12. Первоначально количество составляющих сеть Win32.Rmnet.12 инфицированных машин было относительно невелико и насчитывало несколько сотен тысяч ботов, однако это число постепенно увеличивалось. По данным на 15 апреля 2012 года, ботнет Win32.Rmnet.12 состоит из 1 400 520 зараженных узлов и продолжает уверенно расти. Динамика изменения численности сети показана на представленном ниже графике. Наибольшее количество зараженных ПК приходится на долю Индонезии — 320 014 инфицированных машины, или 27,12%. На втором месте находится государство Бангладеш с числом заражений 166 172, что составляет 14,08% от размеров всего ботнета. На третьем месте — Вьетнам (154 415 ботов, или 13,08%), далее следуют Индия (83 254 бота, или 7,05%), Пакистан (46 802 бота, или 3,9%), Россия (43 153 инфицированных машины, или 3,6%), Египет (33 261 бот, или 2,8%), Нигерия (27 877 ботов, или 2,3%), Непал (27 705 ботов, или 2,3%) и Иран (23 742 бота, или 2,0%). Достаточно велико количество пострадавших от данного вируса на территории Казахстана (19 773 случая заражения, или 1,67%) и Беларуси (14 196 ботов, или 1,2%). В Украине зафиксировано 12 481 случай инфицирования Win32.Rmnet.12, что составляет 1,05% от размеров всей бот-сети. Относительно небольшое количество зараженных компьютеров выявлено в США — 4 327 единиц, что соответствует 0,36%. Ну а меньше всего случаев приходится на долю Канады (250 компьютеров, или 0,02% от объемов сети) и Австралии (всего лишь 46 компьютеров). По одному инфицированному ПК было выявлено в Албании, Дании и Таджикистане. Географическое распределение ботнета Win32.Rmnet.12 продемонстрировано на предложенной ниже иллюстрации. Следует отметить, что компания «Доктор Веб» полностью контролирует вирусную сеть Win32.Rmnet.12, благодаря чему злоумышленники больше не могут получить к ней доступ и нанести вред инфицированным компьютерам.

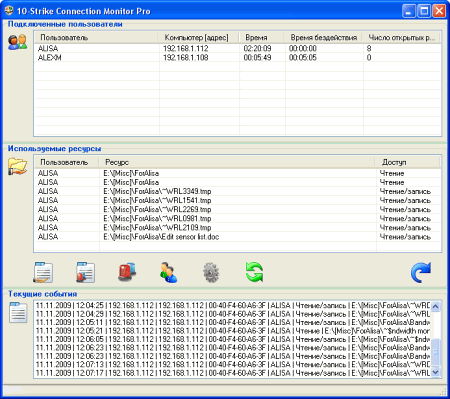

Компания представляет v.3.0 – новую версию программы аудита доступа к ресурсам в локальных сетях. Программа предназначена для системных администраторов и сотрудников ИТ-безопасности. Легкость обмена файлами в локальных сетях современных офисов порой оборачивается головной болью для системного администратора. Папки общего доступа без должного присмотра быстро становятся рассадниками вредоносных программ и вирусов. Встроенные средства Windows не очень удобны и функциональны для обеспечения контроля доступа к папкам. Программа мониторинга подключений и доступа к сетевым файловым ресурсам 10-Strike Connection Monitor Pro поможет проследить за происходящим и автоматически оповестит администратора сети о подозрительных событиях на серверах. При попытке подключения удаленного пользователя к общей папке компьютера программа сохранит его имя и адрес его компьютера в файле журнала доступа. Компания представляет v.3.0 – новую версию программы аудита доступа к ресурсам в локальных сетях. Программа предназначена для системных администраторов и сотрудников ИТ-безопасности. Легкость обмена файлами в локальных сетях современных офисов порой оборачивается головной болью для системного администратора. Папки общего доступа без должного присмотра быстро становятся рассадниками вредоносных программ и вирусов. Встроенные средства Windows не очень удобны и функциональны для обеспечения контроля доступа к папкам. Программа мониторинга подключений и доступа к сетевым файловым ресурсам 10-Strike Connection Monitor Pro поможет проследить за происходящим и автоматически оповестит администратора сети о подозрительных событиях на серверах. При попытке подключения удаленного пользователя к общей папке компьютера программа сохранит его имя и адрес его компьютера в файле журнала доступа. При необходимости владелец компьютера или администратор сервера может настроить мониторинг определенных папок и получать оповещения о критических событиях в виде сообщений на экране, звуковой сигнализацией, сообщением по электронной почте или запуском внешней программы. Что бы ни делал подключившийся пользователь – просматривал папки, скачивал или удалял файлы – все его действия будут записаны в журнале, а владелец компьютера может наблюдать эту активность на своем экране или узнавать о произошедших событиях при помощи электронной почты. Третья версия программы поддерживает новые виды отслеживаемых событий, о которых она в фоновом режиме оповестит администратора. Добавлена реакция программы на превышение лимита открытых файлов в течение часа каким-либо пользователем. Такая функция может оказаться полезной, когда файловый сервер содержит конфиденциальные данные и доступ к файлам целиком закрыть нельзя, но нежелательно чтобы кто-либо скачивал сразу все файлы. Кроме того, если кто-то перебирает все файлы и папки на серверах, то это может быть вирус у одного из пользователей и такую ситуацию желательно распознать как можно раньше. Также оптимизированы многие алгоритмы программы для повышения ее быстродействия. Скачать Connection Monitor v.3.0 можно по следующие адресам (Shareware, Windows All):

|

|

Поиск по сайту |

|

Filebox.ru каталог архив программного обеспечения для Windows, работает с 2003 года. |